Es war vor ca. 2 Jahren mal möglich, einen verifizierten SafetyNet Status unter Android mit microG zu erhalten. Dann wurden jedoch von Google einige Dinge geändert. Anlässlich des neuen Updates von microG, soll es wieder möglich sein, den SafetyNet Check durch Ausführen des propietären DroidGuard SafetyNet Codes im Namen des Paketes com.google.android.gms zu erreichen. Mir ist es tatsächlich gelungen, dies unter microG zu erreichen. In diesem Artikel beschreibe ich also, wie.

Magisk 24 installieren

Durch ein Auswählen des Beta Kanal unter Einstellungen > App > Aktualisierungs-Kanal, lässt sich die Magisk App in der Version 24 anschließend vom Hauptmenü aus installieren. Ebenso kann die Magisk Version über die empfohlene Installationsmethode auf 24 angehoben werden. Anschließend ist ein Neustart nötig.

Die Version 24 entfernt zwar Magisk Hide (ich gehe auch gleich auf eine Möglichkeit ein, diese Funktion weiterhin zu nutzen), ist aber interessant, da eine neue Technik namens Zygisk eingeführt wird. Diese ermöglicht es, dass ein Teil von Magisk im Zygote Deamon Prozess läuft, welcher es installierten Modulen wiederum erlaubt, Code direkt in jedem App-Prozess auszuführen. Die genauen Änderungen lassen sich hier nachlesen.

Zygisk aktiviert man, indem man Einstellungen > Magisk > Zygisk (Beta) aktiviert und anschließend neu startet.

Magisk Verweigerungsliste

Um die Funktionalität des ehemaligen Magisk Hide zu erreichen, bietet Magisk die Möglichkeit unter Einstellungen > Magisk > Verweigerungsliste erzwingen zu aktivieren, gefolgt von einem Neustart.

Dann ist es möglich, über Einstellungen > Magisk > Verweigerungsliste konfigurieren bestimmten Apps den Zugriff auf Magisk zu verweigern. Hier habe ich (über das erweiterte Menü) die Option System-Apps anzeigen eingeschaltet und die beiden Pakete von microG (Services Framework Proxy und Services Core) ausgewählt.

SafetyNet-fix installieren

Als Nächstes ist es notwendig, zwei Module zu installieren. Zuerst die aktuellste Version von SafetyNet-fix, v2.2.1 (Zygisk) in meinem Fall. Wenn hierbei nach einem Reboot der SafetyNet Status bereits verifiziert werden kann, überspringt das nächste Modul.

MagiskHidePropsConf installieren und Device Fingerprint spoofen

Falls nicht (wie in meinem Fall), muss noch MagiskHidePropsConf installiert werden. Ich habe das in Version v6.1.2 getan. Nach einem Reboot gibt man die folgenden Befehle in Termux ein: su - die Superuser Anfrage bestätigenprops1 - Edit device fingerprintf - Pick a certified fingerprint21 - Oneplus (für mein Gerät)41 - OnePlus 8 Europe IN20132 - Android version 11y(es) - Ist das korrekt?y(es) - Reboot

SafetyNet Status überprüfen

Zum Überprüfen des Status kann man jetzt die microG App öffnen und über Google SafetyNet > SafetyNet-Zertifzierung testen den Status überprüfen. Im besten Fall steht dort nun: Passed all tests.

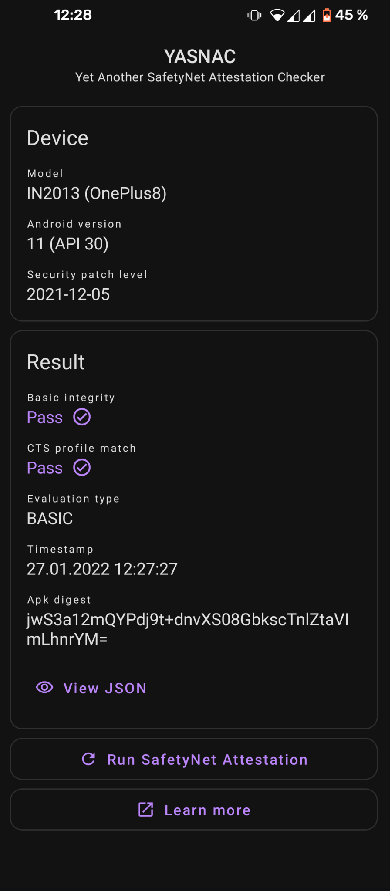

Auch über die App YASNAC (Yet Another SafetyNet Attestation Checker) ist es möglich, den Test auszuführen. So sieht der Status bei mir aus:

Und jetzt?

Tja, das weiß ich auch nicht so ganz. Man kann jetzt z.B. Banking Apps auf dem gerooteten Handy ausführen, die einen SafetyNet Check haben. Aber da rate ich ja eh von ab. Von daher gilt hier mal wieder mein übliches Motto: haben ist besser als brauchen.